Förstå VPN-säkerhet och krypteringsprotokoll: Vad svenska användare behöver veta

Senast uppdaterad: 06/05/2025

En VPN-tjänsts viktigaste uppgift är att kryptera din internettrafik och dölja din identitet online. VPN-kryptering innebär att all data du skickar genom VPN-tunneln görs oläslig för obehöriga – utan rätt krypteringsnyckel framstår informationen som nonsens. Detta är avgörande för din säkerhet: okrypterad data kan i princip läsas av vem som helst på nätverket, medan stark VPN-kryptering hindrar hackare och andra från att dechiffrera din trafik. I den här artikeln går vi på djupet med hur VPN-säkerhet fungerar, med fokus på de krypteringsprotokoll som populära VPN-tjänster använder. Vi jämför olika protokoll (OpenVPN, WireGuard, IKEv2/IPSec, Lightway m.fl.), förklarar symmetrisk vs asymmetrisk kryptering, och ger praktiska tips – allt anpassat för både nybörjare och avancerade användare.

Vad är VPN-kryptering och varför är det viktigt?

När du ansluter till en VPN skapas en krypterad tunnel mellan din enhet och VPN-servern. All trafik som passerar genom tunneln krypteras i realtid. Det innebär att din internetleverantör, attackerare på öppna Wi-Fi-nätverk eller nyfikna myndigheter inte kan se vad du gör på nätet. Ett starkt krypterat VPN skyddar alltså både din integritet (genom att dölja vilka webbplatser du besöker och din IP-adress) och din säkerhet (genom att förhindra att känsliga data stjäls under överföring).

VPN-kryptering använder ofta robusta algoritmer som är praktiskt taget omöjliga att knäcka med dagens teknik. Till exempel anses AES-256 (Advanced Encryption Standard med 256-bitars nyckel) vara så stark att en dator skulle behöva miljontals år av brute-force-försök för att dekryptera datan utan rätt nyckel. Denna typ av kryptering är standard hos seriösa VPN-tjänster. Kort sagt, utan kryptering kan din trafik övervakas av i princip vem som helst, men med en VPN krypteras allt så att utomstående bara ser meningslösa tecken. Detta är särskilt viktigt för svenskar som reser eller bor utomlands och använder osäkra nätverk – en VPN gör att du kan surfa säkert som om du vore hemma.

Symmetrisk vs asymmetrisk kryptering

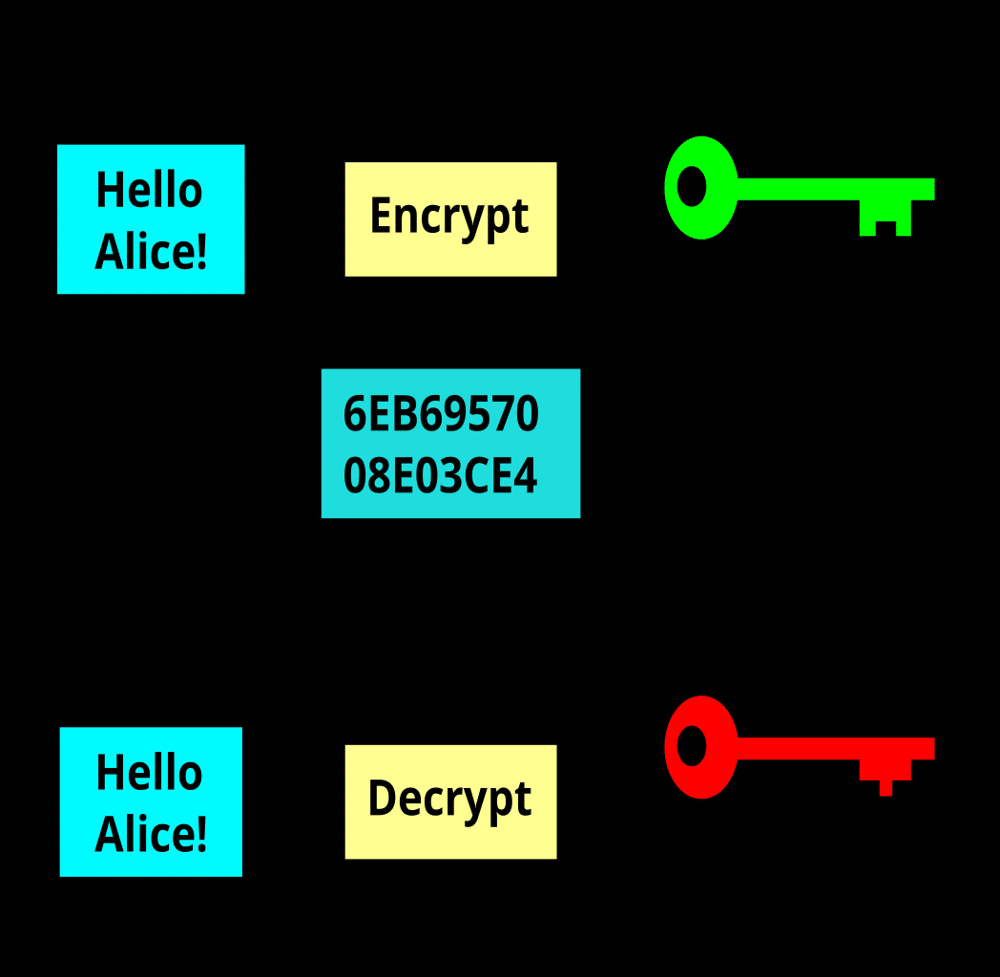

VPN-teknik bygger på en kombination av symmetrisk och asymmetrisk kryptering. Det symmetriska innebär att samma hemliga nyckel används för att kryptera och dekryptera data, medan det asymmetriska använder ett nyckelpar – en offentlig nyckel för kryptering och en privat nyckel för dekryptering. Symmetrisk kryptering är snabbare och används för att skydda själva datatrafiken i VPN-tunneln. Asymmetrisk kryptering (även kallad publika nycklar) används framför allt vid handshake – alltså när din enhet först etablerar en säker anslutning till VPN-servern och byter nycklar på ett säkert sätt.

Symmetrisk kryptering: Här delar klient och server samma nyckel i sessionen. Algoritmer som AES används, där både kryptering och dekryptering sker med denna gemensamma nyckel. Fördelen är hög prestanda – AES i modern hårdvara är mycket snabb. Nackdelen är nyckelhanteringen: båda parter måste ha nyckeln, vilket kräver att nyckeln överförs säkert (det är här asymmetrin kommer in i bilden). AES-256 anses idag vara “guldstandarden” för VPN och används av topptjänster (inklusive NordVPN, ExpressVPN, Mullvad m.fl.).

Asymmetrisk kryptering: Här använder VPN-servern och klienten ett nyckelpar bestående av en publik nyckel och en privat nyckel. Den publika nyckeln kan delas öppet och används för att kryptera data som bara den matchande privata nyckeln kan dekryptera. Detta löser problemet med nyckeldistribution – du kan säkert skicka en sessionsnyckel över internet krypterad med serverns publika nyckel, eftersom endast servern (med sin privata nyckel) kan läsa ut den. VPN-protokoll använder asymmetrisk kryptering under autentisering och nyckelutbyte för att etablera VPN-tunneln. Endast den part som har den privata nyckeln (t.ex. VPN-servern) kan dekryptera information krypterad med dess publika nyckel.

Illustration: Asymmetrisk kryptering – Alla kan kryptera ett meddelande med mottagarens offentliga nyckel (grön nyckel), men endast mottagarens privata nyckel (röd nyckel) kan dekryptera och läsa meddelandet.

I praktiken kombinerar VPN-protokoll båda metoderna i en hybridkryptografi: Först sker ett asymmetriskt nyckelutbyte (t.ex. via RSA eller elliptiska kurvor) för att säkert komma överens om en symmetrisk sessionsnyckel. Därefter krypteras all din data med symmetrisk kryptering (t.ex. AES-256 eller ChaCha20) för att uppnå hög hastighet. Tack vare detta får man det bästa av två världar – säker nyckelhantering och snabb datakryptering.

Vanliga VPN-protokoll och krypteringsmetoder

Ett VPN-protokoll är den uppsättning regler som styr hur VPN-klienten och VPN-servern kommunicerar säkert. Olika protokoll använder olika krypteringsalgoritmer och tekniker för att upprätta tunneln. Nedan går vi igenom de protokoll som du oftast stöter på hos VPN-leverantörer, hur de fungerar och deras respektive för- och nackdelar.

OpenVPN

OpenVPN är ett av de mest etablerade och betrodda VPN-protokollen sedan lanseringen 2001. Det är öppen källkod och har genom åren blivit branschstandard för kommersiella VPN-tjänster. OpenVPN kan köra över både UDP och TCP (vilket hjälper för kompatibilitet med olika nätverk och brandväggar).

- Säkerhet: OpenVPN anses extremt säkert när det är korrekt konfigurerat. Det använder SSL/TLS-kryptering liknande det som skyddar https-webbplatser, och stöder starka algoritmer som AES-256-GCM för datatrafik och RSA eller ECDH för nyckelutbyte. Tack vare öppen källkod granskas och förbättras det kontinuerligt av säkerhetscommunityt. Inga allvarliga sårbarheter är kända i den aktuella versionen.

- Hastighet: Eftersom OpenVPN prioriterar säkerhet och flexibilitet över prestanda är det inte det snabbaste protokollet. Det har en relativt stor kodbas och körs i användarrymden, vilket ger lite mer overhead. I praktiken uppnår OpenVPN oftast lägre hastigheter än nyare protokoll som WireGuard – särskilt på mobila enheter eller svagare hårdvara. Med UDP-läge kan dock OpenVPN leverera helt acceptabla hastigheter för streaming och normalt bruk (TCP-läge är vanligen långsammare).

- Stabilitet och kompatibilitet: OpenVPN:s styrka ligger i dess tillförlitlighet och mångsidighet. Det fungerar på i stort sett alla plattformar (Windows, macOS, Linux, iOS, Android, routrar) tack vare att klienter finns tillgängliga och öppen källkod. Det hanterar instabila nätverk bra men kan ta lite längre tid att återansluta om anslutningen bryts. Å andra sidan kan OpenVPN relativt enkelt kringgå nätverkscensur – det går att köra över TCP port 443, vilket maskerar VPN-trafiken som vanlig HTTPS och gör den svår att blockera. Detta gör OpenVPN lämpligt i miljöer med hård censur eller strikta brandväggar.

OpenVPN är fortfarande ett utmärkt allround-protokoll tack vare sin beprövade säkerhet och flexibilitet. Många leverantörer har det som standardval eller alternativ. För nybörjare ger OpenVPN en trygghet i att “det bara funkar” på de flesta nätverk, även om det inte alltid är snabbast.

WireGuard

WireGuard är en modern stjärna på VPN-himlen. Det släpptes 2018 (införlivat i Linux-kärnan 2020) och har snabbt vunnit popularitet för sin enkla design och höga prestanda. WireGuard är också öppen källkod och använder ny, robust kryptografi som standard.

- Säkerhet: WireGuard använder “state-of-the-art” kryptografiska primitiv, bl.a. ChaCha20 för symmetrisk kryptering och Poly1305 för dataintegritet. Protokollet är designat för att ha så liten attackyta som möjligt – kärnkoden är bara runt 4–7 tusen rader, vilket kan jämföras med ~400 000 rader för OpenVPN eller IPsec. Färre kodrader innebär färre potentiella buggar och enklare säkerhetsgranskning. WireGuard har redan genomgått oberoende säkerhetsgranskningar och anses mycket säkert (inga kända sårbarheter i dagsläget). Vissa VPN-leverantörer var initialt försiktiga då protokollet är ungt, men det har vunnit förtroende i branschen snabbt.

- Hastighet: Här glänser WireGuard. Det överträffar äldre protokoll med råge när det gäller prestanda – tester visar ofta 2-3 gånger högre genomströmning jämfört med OpenVPN. WireGuards effektiva kod och att det körs i kernel-läge (på många system) ger mycket låg latens och CPU-belastning. Det är därför idealiskt för bandbreddskrävande aktiviteter som 4K-streaming, onlinespel och stora nedladdningar. Dessutom hanterar WireGuard nätverksbyten snabbare än OpenVPN; om du t.ex. växlar från Wi-Fi till mobil data kan WireGuard återuppta tunneln mer sömlöst, vilket gynnar mobilanvändare.

- Stabilitet och integritet: WireGuard designades för enkelhet, men en bieffekt var att det ursprungligen krävdes att servern höll reda på användarens senaste IP-adress för att fungera. Detta väckte integritetsfrågor eftersom VPN-tjänster idealt inte vill lagra identifierande data om användare. Lösningen blev att implementera tekniker som dynamisk nyckelhantering eller “låtsas-IP”. Exempelvis har NordVPN byggt sitt NordLynx-protokoll ovanpå WireGuard med ett dubbel-NAT-system som gör att inga personliga IP-loggar behöver sparas på servern. Mullvad å sin sida roterar WireGuard-nycklar och rensar användarens IP ur minnet efter kort tid av inaktivitet. De flesta pålitliga VPN:er har alltså vidtagit åtgärder så att WireGuard kan erbjuda både hög hastighet och stark integritetsskydd. För användaren märks detta mest genom att WireGuard-anslutningar ofta är snabba att koppla upp och stabila över tid. En potentiell nackdel är att WireGuard-trafik (UDP på standardport 51820) kan vara lättare att identifiera och blockera av vissa brandväggar, då den inte lika enkelt kan döljas som OpenVPN över TCP. Flera tjänster låter dock köra WireGuard över alternativ port (t.ex. 443/UDP) eller erbjuder “obfuscation” för att avhjälpa detta.

Sammanfattningsvis är WireGuard ett utmärkt val för de flesta användare som värderar hastighet och modern säkerhet. Många leverantörer (Surfshark, NordVPN, Mullvad, ProtonVPN m.fl.) har gjort det till standardprotokoll i sina appar på grund av den överlägsna prestandan. Kompatibiliteten ökar också – idag finns stöd eller klienter för alla stora plattformar, även om man ibland får installera en separat WireGuard-app för manuella konfigurationer.

IKEv2/IPSec

IKEv2/IPSec står för Internet Key Exchange version 2 kombinerat med IPsec-sviten. Detta protokoll utvecklades 2005 av Microsoft och Cisco och är känt för sin stabilitet – särskilt för mobila användare. IKEv2 är egentligen mekanismen för nyckelutbyte, som i kombination med IPsec skapar en säker tunnel.

- Säkerhet: IKEv2/IPSec är mycket säkert. Det använder tunga krypteringsalgoritmer (ofta AES-256) och stark autentisering. Protokollet inkluderar stöd för moderna hash- och krypteringsmetoder och anses fullt jämförbart med OpenVPN i säkerhet. En fördel är att IPsec-suite har varit föremål för omfattande granskning inom industri och myndigheter under lång tid. Implementationer finns dessutom ofta inbyggda i operativsystem (vilket minskar risken för sårbarheter i externa klienter).

- Hastighet: IKEv2 är känt för snabb anslutningsetablering och låg latens. Det är effektivt på mobila enheter, delvis tack vare att det hanterar övergångar mellan nätverk mycket väl. Funktionen MOBIKE (Mobility and Multi-homing Protocol) gör att en IKEv2-VPN kan överleva att man t.ex. går från mobilnät till Wi-Fi utan att tunneln bryts. Prestandamässigt är IKEv2/IPSec i nivå med eller bättre än OpenVPN – det körs i kernel-läge på många enheter och kan dra nytta av hårdvaruacceleration. Många upplever höga hastigheter vid användning av IKEv2.

- Stabilitet och kompatibilitet: För mobila användare är IKEv2 ofta det mest stabila protokollet. Din VPN-anslutning kopplas inte ned varje gång du byter nätverk eller din enhet vaknar från viloläge – istället återansluter IKEv2 mycket snabbt. Protokollet är också inbyggt i både iOS och Windows, vilket gör att VPN-tjänster lätt kan erbjuda IKEv2-konfiguration utan extern klient (på t.ex. iPhone/iPad är IKEv2 ett standardval i VPN-inställningarna). På Android och macOS stöds det via appar eller profiler. En möjlig nackdel är att IKEv2 använder specifika UDP-portar (500 och 4500) för IPsec, som kan blockeras av vissa brandväggar. Det kan också vara svårare att dölja som vanlig trafik jämfört med OpenVPN. Men för majoriteten av användningsfall – särskilt om du rör dig mellan olika nät ofta – är IKEv2/IPSec ett utmärkt val för balansen av hastighet och säkerhet.

Lightway (ExpressVPN)

Lightway är ett relativt nytt VPN-protokoll utvecklat av ExpressVPN som ett lättviktigt alternativ till de ovannämnda protokollen. ExpressVPN lanserade Lightway offentligt 2021 med målet att optimera för hastighet, stabilitet och låg strömförbrukning på mobila enheter.

- Säkerhet: Lightway använder det välrenommerade kryptobiblioteket wolfSSL, som är FIPS 140-2-certifierat och har granskats ordentligt av tredje part. Protokollets kärnkod har dessutom gjorts öppen källkod (finns på GitHub) och genomgått oberoende säkerhetsaudits av Cure53 både 2021 och 2022. Detta är anmärkningsvärt, då många egenutvecklade protokoll är stängda – ExpressVPN valde transparens för att bygga förtroende. Lightway använder starka chiffersviter (AES-256 eller ChaCha20 för dataplan, liknande WireGuard) och har inga kända sårbarheter.

- Hastighet: Lightway är utformat för att vara snabbt och “lätt på foten”. Det etablerar VPN-anslutningar mycket snabbt – ofta under en sekund. Protokollet är också resurssnålt, vilket ger längre batteritid på mobila enheter. En intressant funktion är Lightway Turbo (införd i Windows-appen) som använder “multi-lane tunneling” för att skicka flera dataströmmar parallellt och därmed öka genomströmningen ytterligare. I oberoende tester presterar Lightway i samma toppklass som WireGuard vad gäller hastighet. Eftersom det är designat för att minimera overhead kan det till och med vara snabbare i vissa scenarier, särskilt på enheter där wolfSSL kan dra nytta av optimeringar. Lightway kan använda både UDP och TCP (intern använder det DTLS 1.2/1.3 för UDP och TLS för TCP), så det finns flexibilitet för att balansera hastighet och pålitlighet.

- Stabilitet och funktioner: En stor fördel med Lightway är hur det hanterar nätverksavbrott. Istället för att stänga av sessionen när uppkopplingen tappas går Lightway i ett viloläge och väntar – så när du t.ex. kliver ut ur en hiss eller växlar nätverk fortsätter samma VPN-session utan omsvep. Detta liknar IKEv2’s MOBIKE-förmåga och är perfekt för mobil användning. Lightway är också konstruerat för att ha minimalt lagg vid omkoppling. För närvarande är Lightway unikt för ExpressVPN (även om koden är öppen så ingen annan större tjänst har implementerat det än). Det innebär att kompatibiliteten är begränsad till ExpressVPNs egna appar på olika plattformar – men ExpressVPN täcker å andra sidan de flesta enheter (Windows, macOS, Linux, iOS, Android, routrar med firmware). En annan framåtblickande egenskap är att Lightway redan integrerar post-kvantum-kryptering för nyckelutbyte: stödet för NIST:s nya ML-KEM-algoritm innebär att även en angripare med framtida kvantdatorer inte lätt ska kunna knäcka Lightways kryptering. Detta visar att protokollet är byggt med framtidens hot i åtanke.

Sammanfattningsvis erbjuder Lightway en kombination av WireGuards hastighet och IKEv2s mobilvänlighet, inom ramen för ett proprietärt men öppet granskat protokoll. För ExpressVPN-användare är det oftast bästa valet (appen väljer automatiskt Lightway i de flesta fall), men tack vare fallback-alternativ kan man även köra OpenVPN om behövligt.

Äldre protokoll (L2TP/IPSec, PPTP, SSTP m.fl.)

Utöver de moderna protokoll som beskrivits ovan finns ett par äldre alternativ som ibland stöds, men som generellt inte rekommenderas för vanlig användning längre:

- L2TP/IPSec: L2TP (Layer 2 Tunneling Protocol) kombinerat med IPsec var populärt före IKEv2 och OpenVPN slog igenom. Det erbjuder godtagbar säkerhet genom IPsec-krypteringen, men själva L2TP-tunneln utanpå ger extra overhead som kan påverka hastigheten. L2TP/IPSec är inbyggt i många operativsystem och lätt att sätta upp, men har känt svagheter om det inte konfigureras rätt (t.ex. användning av fördelade PSK-nycklar). I praktiken har IKEv2 ersatt L2TP/IPSec, då det senare inte har några egentliga fördelar kvar utom möjligen legacy-kompatibilitet. Använd om inget annat funkar, men annars finns bättre alternativ.

- PPTP: PPTP (Point-to-Point Tunneling Protocol) är ett urgammalt protokoll från 1990-talet som numera bör undvikas helt för säkerhetskänsliga ändamål. Det använder föråldrade krypteringsmetoder (MS-CHAPv2 autentisering och ofta 128-bit MPPE-kryptering) som har visat sig sårbara – PPTP-anslutningar kan knäckas med dagens verktyg. Visserligen är PPTP väldigt snabbt (minimalt med krypteringsbelastning) och finns inbyggt i nästan alla system, men priset är usel säkerhet. Moderna enheter (som iOS och macOS) har dessutom tagit bort stöd för PPTP just p.g.a. säkerhetsbristerna. Undvik PPTP om du inte absolut måste använda det.

- SSTP: SSTP (Secure Socket Tunneling Protocol) är Microsofts eget protokoll som använder SSL över TCP port 443, liknande OpenVPN. Det är stabilt och relativt säkert, men är proprietärt (stängt). SSTP syns mest i Windows-miljöer. Eftersom OpenVPN över TCP kan göra nästan samma sak, är SSTP inte så vanligt i konsument-VPN längre.

- SoftEther: Ett mer ovanligt alternativ, SoftEther VPN, är ett akademiskt projekt som stödjer flera protokoll och har hög prestanda. Några få leverantörer eller avancerade användare kan nämna det, men det är inte alls lika utbrett som de ovannämnda. SoftEther kan dock vara snabbare än OpenVPN i TCP-läge och har intressanta funktioner , men p.g.a. begränsad användning går vi inte närmare in på det här.

För att sammanfatta: protokoll som OpenVPN, WireGuard och IKEv2 är industristandard idag och ger både hög säkerhet och bra prestanda. Äldre protokoll som PPTP/L2TP bör endast användas om inget annat alternativ finns, på grund av kända svagheter eller lägre prestanda.

Översikt: Jämförelse av VPN-protokoll

Nedan finns en översiktstabell som jämför de vanligaste protokollen utifrån säkerhet, hastighet, stabilitet och kompatibilitet:

| Protokoll | Säkerhet | Hastighet | Stabilitet | Kompatibilitet |

|---|---|---|---|---|

| OpenVPN | Mycket hög – Öppen källkod, stark kryptering (AES-256), inga kända sårbarheter (WireGuard vs OpenVPN: Är WireGuard bättre än OpenVPN?). Betraktas som branschstandard för säker VPN. | Medel – Lägre än de nyare protokollen. Bra prestanda över UDP, men något långsammare än WireGuard (WireGuard vs OpenVPN: Är WireGuard bättre än OpenVPN?). | Hög – Pålitlig över olika nät. Kan anpassas (UDP/TCP). Återansluter långsammare vid avbrott. Utmärkt för att kringgå censur (TCP 443). | Mycket bred – Stöd på nästan alla plattformar (Windows, Mac, Linux, iOS, Android, routrar). Klienter och bibliotek finns allmänt tillgängliga. |

| WireGuard | Hög – Modern kryptografi (ChaCha20, Poly1305), liten kodbas som är lätt att granska. Kräver extra integritetsåtgärder (t.ex. NordLynx) för anonymitet. Inga kända säkerhetsbrister. | Mycket hög – Ett av de snabbaste protokollen. Lägre latens och hög throughput, ~2-3 gånger snabbare än OpenVPN i tester (WireGuard vs OpenVPN: Är WireGuard bättre än OpenVPN?). | Hög – Stabil prestanda. Snabb återkoppling vid nätverksbyten (bra för mobil) (WireGuard vs OpenVPN: Är WireGuard bättre än OpenVPN?). Kan blockeras av vissa nätverk om de identifierar UDP-trafiken. | God – Stöd växer snabbt. Inbyggt i Linux-kärnan; klient finns för Windows, macOS, iOS, Android. Vissa äldre system kräver separat app/drivrutin. |

| IKEv2/IPSec | Mycket hög – IPSec med AES-256 anses lika säkert som OpenVPN. Starkt autentiseringsstöd, välgranskat i företagsmiljöer. | Hög – Effektivt, särskilt på mobila enheter. Snabb anslutningsetablering. I nivå med WireGuard för många användare (kan variera). | Mycket hög på mobilt – Hanterar nätverksväxling utmärkt (MOBIKE). Stabil anslutning, men kan blockeras om UDP 500/4500 filtreras. | Hög – Inbyggt stöd i Windows, iOS, *nix. Kräver ofta ingen extra app (kan konfigureras via OS). Ej standard på vissa routrar utan extra firmware. |

| Lightway | Mycket hög – Slutet protokoll men open-source kärna. Använder wolfSSL (FIPS 140-2-valtiderat) och har oberoende säkerhetsgranskats. Inga kända sårbarheter. | Mycket hög – Designat för hastighet och låg overhead. Jämförbar med WireGuard, ibland snabbare i uppkopplingstid. Bra för både streaming och mobil. | Mycket hög – Behåller VPN-session vid nätverksavbrott (anslutning blir “idle” istället för att droppa). Optimerad för få tappade anslutningar. | Medel – Tillgängligt endast via ExpressVPNs appar (Windows, Mac, Linux, iOS, Android, routrar). Ej stödd utanför ExpressVPN-ekosystemet. |

| L2TP/IPSec | Acceptabel – IPsec-delen är säker, men L2TP i sig ger ingen kryptering. Totalsäkerheten beror på PSK-hantering och implementering (kan vara sårbar om felkonfigurerad). | Medel – Har mer overhead (dubbel tunnling). Kan ge lägre hastigheter än IKEv2/OpenVPN. | Medel – Generellt stabil när den väl är ansluten, men kan ha problem bakom NAT om inte NAT-Traversal funkar. | Hög – Inbyggt i många OS (Windows, macOS, Android). Används främst om modernare protokoll ej stöds. |

| PPTP | Låg – Föråldrat och osäkert. Kända sårbarheter i autentisering (MS-CHAPv2) gör att kryptering kan knäckas relativt enkelt. Bör undvikas för känslig trafik. | Mycket hög – Snabbt på grund av minimal kryptering. Men hastighet oviktig när säkerheten brister. | Låg – Ansluter snabbt men är instabil på moderna system. Stöds inte längre i många nya OS-versioner. | Bred (föråldrad) – Tidigare utbrett (stöd i Windows, gamla versioner av macOS/iOS, etc), men numera nedtaget i moderna enheter p.g.a. osäkerhet. |

(Not: SSTP och andra protokoll utelämnas i tabellen då de används mer sällan. “Medel” avser här mellannivå i jämförelse med övriga protokoll.)

VPN-leverantörer och deras implementeringar av protokoll

De flesta ledande VPN-leverantörer erbjuder flera protokoll att välja på i sina appar. Här är en översikt av hur några populära tjänster riktade till svenska användare hanterar krypteringsprotokoll:

- NordVPN: Har traditionellt använt OpenVPN (UDP/TCP) som standard, samt IKEv2/IPSec på mobila enheter. År 2020 introducerade NordVPN sitt egenutvecklade NordLynx, vilket är en implementering av WireGuard med extra integritetsskydd (dubbel NAT-system). Idag är NordLynx det rekommenderade läget i NordVPNs appar tack vare dess hastighet och säkerhet, men användare kan manuellt byta till OpenVPN. IKEv2 kan också konfigureras manuellt på t.ex. iOS och macOS. NordVPN erbjuder även extrafunktioner som Double VPN (trafik kedjas genom två servrar för extra krypteringslager) samt Onion over VPN, vilka båda i grunden använder OpenVPN under huven. Sammanfattningsvis satsar NordVPN på WireGuard-teknologin för prestanda, men låter användaren välja protokoll vid behov.

- ExpressVPN: Använder främst sitt nya Lightway-protokoll som standard i alla appar. Lightway anses ge optimala resultat i deras tjänst, men ExpressVPN stöder även OpenVPN (UDP/TCP) och IKEv2 i vissa klienter. I praktiken sköter appen valet – “Automatisk” protokollinställning väljer oftast Lightway, men om t.ex. ett nätverk blockerar Lightway (UDP) kan appen falla tillbaka på OpenVPN. ExpressVPNs fokus har varit att göra protokollval transparent för användaren, samtidigt som de tekniskt sett brutit ny mark med Lightway. Notera att Lightway har två krypteringsalternativ (ChaCha20 eller AES-256) och väljer automatiskt det som passar din enhet bäst – vilket är en finess för att optimera hastighet på t.ex. enheter utan hårdvarustöd för AES. ExpressVPN har inte multihop-funktion, men deras protokoll är fintrimmat för enkel användning och säkerhet (inklusive alltid aktiv kill switch i apparna).

- Surfshark: Erbjuder alla de tre stora protokollen – OpenVPN, WireGuard och IKEv2/IPSec – i sina appar. Som standard använder Surfshark WireGuard på de flesta plattformar för bästa hastighet, med möjlighet att byta till IKEv2 (särskilt på iOS där IKEv2 presterar bra) eller OpenVPN om man behöver det för kompatibilitet. De rekommenderar generellt WireGuard eller IKEv2 för vanlig användning och OpenVPN om man sätter upp en router. Surfshark har också en egen “NoBorders” läge som automatiskt väljer inställningar för att ta sig förbi nätverkscensur; under huven kan det innebära att OpenVPN via obfuskerade servrar används om WireGuard skulle blockeras. Sammanfattat ger Surfshark användaren flexibilitet och låter mer tekniska användare välja protokoll, men default-valen täcker de flesta behov.

- Mullvad: Som en integritetsfokuserad svensk VPN-tjänst har Mullvad en lite annan filosofi – de erbjuder endast öppna och säkra protokoll, nämligen OpenVPN och WireGuard. Mullvad föredrar WireGuard som standard numera (det är förvalt i deras appar på macOS/Linux bl.a. ), men användaren kan när som helst växla protokoll i inställningarna. I Mullvads OpenVPN-implementation har de låst ner inställningarna till de säkraste: endast TLS 1.3 för handskakning och AES-256-GCM för datakryptering. Detta garanterar högsta säkerhet men innebär också att äldre/osäkra krypteringssviter ej stöds. Mullvad var dessutom tidigt ute med att implementera post-kvantskyddade tunnlar (experimentellt stöd för kvantresistenta nyckelutbyten). En annan utmärkande funktion är Mullvads MultiHop där man via appen kan kedja två WireGuard-servrar (inträdes- och utträdesnod) för att få multihop-VPN helt krypterat end-to-end. Mullvad har ingen egen mobil-app för IKEv2 eller liknande – de håller sig strikt till de protokoll de anser mest pålitliga och öppna. Så för Mullvad-användare är valet enkelt: WireGuard för bästa hastighet eller OpenVPN om nödvändigt. Båda alternativen hålls uppdaterade och säkra.

- Andra leverantörer: De flesta andra seriösa VPN-tjänster (t.ex. ProtonVPN, CyberGhost, Private Internet Access, VyprVPN m.fl.) stödjer också en kombination av protokoll. ProtonVPN, till exempel, erbjuder IKEv2, OpenVPN och har infört WireGuard som beta/nytt alternativ. PIA var tidigt med WireGuard. VyprVPN utvecklade tidigare ett eget protokoll “Chameleon” (baserat på OpenVPN med obfuskering för Kina). Generellt kan man säga att om en VPN-tjänst inte erbjuder minst ett modernt protokoll som OpenVPN eller WireGuard, bör man se det som en varningsflagga. Som Surfshark uttrycker det: det finns egentligen ingen anledning att använda andra protokoll än OpenVPN, IKEv2 eller WireGuard idag – de flesta alternativ utanför dessa är antingen inaktuella eller fulla av sårbarheter.

Checklista: att välja en säker VPN-tjänst

För dig som användare (oavsett om du är i Sverige eller utomlands) finns det några viktiga punkter att checka av när du väljer en VPN ur säkerhetssynpunkt:

- Stark kryptering och moderna protokoll: Se till att VPN-leverantören använder erkända krypteringsstandarder (AES-256, ChaCha20, RSA-4096/ECC osv.) och erbjuder moderna protokoll som OpenVPN eller WireGuard. Undvik tjänster som bara har PPTP eller andra osäkra protokoll – de ger inte tillräckligt skydd år 2025.

- Säkerhetsfunktioner som kill switch: En kill switch ser till att din internettrafik blockeras om VPN-anslutningen faller bort oväntat. Detta förhindrar att data av misstag skickas okrypterat. En bra VPN-app har alltid kill switch (ibland kallas det “nätverkslås” eller liknande) – kontrollera att den finns och är aktiverad. Likaså bör DNS-läckageskydd och IPv6-läckageskydd finnas, så att inte ditt riktiga IP/dns smiter utanför tunneln.

- Pålitlig leverantör och inga loggar: Säkerhetsmässigt handlar det inte bara om teknik utan också om leverantörens policy. Välj en VPN som har ett strikt no-logs åtagande, dvs. att de inte sparar aktivitetsloggar. Ännu bättre om de har låtit genomföra oberoende granskningar (audits) av sin tjänst för att bekräfta detta. Många välrenommerade VPN:er som ExpressVPN, NordVPN, Mullvad, Surfshark m.fl. har genomgått sådana granskningar av externa revisorer – ett gott tecken på seriositet.

- Svenska servrar och internationell täckning: Om du är svensk utomlands och vill nå svenska tjänster (SVT Play, bankID etc.), säkerställ att VPN-tjänsten har servrar i Sverige. De flesta större VPN har servernoder i Stockholm eller andra datacenter i Sverige. Omvänt, om du i Sverige vill komma åt geo-blockerat innehåll utomlands, kolla att det finns servrar i de relevanta länderna. Detta är inte en krypteringsfråga i sig, men en praktisk aspekt för val av VPN.

- Ingen fart- eller datarestriktion på säkra lägen: En del mindre seriösa VPN (speciellt gratisalternativ) kan försöka använda svagare kryptering för att “snabba upp” tjänsten eller införa begränsningar. En bra VPN-tjänst låter dig köra med full säkerhet utan att strypa bandbredden. Prestandaoptimering bör ske genom bättre servrar/protokoll – inte genom att tumma på krypteringen.

- Extra skydd och inställningar: Kolla om VPN-tjänsten erbjuder extra säkerhetsinställningar som du kan behöva. Exempel: möjligheten att byta port (t.ex. för OpenVPN) för att undvika blockering, inbyggd annons-/malwareblockering via VPN (många erbjuder “CleanWeb”, “NetShield” etc. som filtrerar skadliga domäner), stöd för multi-hop (dubbla VPN-kedjor), eller t.o.m. samkörning med Tor. Dessa är inget måste för alla, men bra att ha om du siktar på maximal säkerhet.

- Plattformsstöd och öppen källkod: För maximal transparens, överväg om leverantören har öppen källkod för sina klient-appar (Mullvad, ProtonVPN, IVPN m.fl. har öppnat sin klientkod). Det gör att communityt kan inspektera klientens säkerhet. Se också till att VPN:en har appar för dina enheter med full funktionalitet – det är bekvämare och säkrare än att behöva krångla med manuella inställningar som riskerar fel.

Att gå igenom denna checklista hjälper dig sålla agnarna från vetet. Kompromissa inte på säkerhetsfunktionerna – en VPN utan t.ex. kill switch kan utsätta dig för onödiga risker.

Praktiska tips för att maximera säkerheten med VPN

När du väl har valt en VPN-tjänst finns det flera åtgärder du som användare kan vidta för att få ut maximal säkerhet i praktiken:

- Aktivera alltid kill switch: Som nämnt, se till att kill switch är påslagen i din VPN-app. Testa gärna funktionen – du kan simulera ett VPN-bortfall (t.ex. genom att stänga av VPN-processen) och kontrollera att internet verkligen stryps. Vissa appar låter dig välja om lokalt nätverk ska vara undantaget; om du är osäker, blockera även LAN-trafik vid frånkoppling för absolut tätt skydd.

- Använd DNS-läckageskydd eller egen DNS: Normalt sett skickar en bra VPN all din DNS-trafik genom tunneln (så att dina DNS-uppslag inte röjer vad du besöker). Dubbelkolla på t.ex. dnsleaktest.com att din DNS leverantör syns som VPN:ens och inte din internetleverantör. Om din VPN ger möjlighet att använda en specifik DNS-server, använd den – Mullvad t.ex. krypterar alla DNS-förfrågningar inom tunneln. Undvik publika DNS utanför VPN när du är ansluten.

- Utnyttja multihop/flera hopp vid behov: Om din VPN har MultiHop (ibland kallat Double VPN, t.ex. hos NordVPN, Surfshark, ProtonVPN “Secure Core”, Mullvad etc.), överväg att använda det för extra känsliga aktiviteter. MultiHop skickar din trafik genom två VPN-servrar i olika länder – även om någon skulle kompromissa en server, är din trafik fortfarande krypterad i det andra lagret. Nackdelen är förstås ökad latens och lägre hastighet, så använd det selektivt när integriteten är viktigare än prestanda (t.ex. vid Torrenting, eller när du ansluter från väldigt övervakade nät).

- Välj rätt server och protokoll för ändamålet: För bästa säkerhet, stanna upp och fundera över ditt användningsscenario. Ska du bara kryptera din anslutning på caféet? Då är snabbaste närmsta server med WireGuard utmärkt. Ska du kringgå censur i ett restriktivt land? Då kan OpenVPN med obfuskering (stealth mode) vara bättre – vissa VPN-appar har en “camouflage mode” som aktiverar specialservrar eller ställer in OpenVPN över TCP 443 automatiskt. Kolla om din VPN-tjänst har dedikerade “obfuscated” eller “Stealth VPN” servrar. ExpressVPN & NordVPN med flera har även speciella konfigurationslägen för Kina och liknande, som du kan behöva aktivera via support.

- Håll klienten uppdaterad: Det låter banalt, men se till att du kör senaste versionen av VPN-klienten. VPN-leverantörer släpper ofta uppdateringar med säkerhetsförbättringar, buggfixar eller nya protokoll. Genom att uppdatera får du också de senaste patcharna mot eventuella sårbarheter. Aktivera gärna automatisk uppdatering om möjligt.

- Använd stark autentisering för VPN-kontot: Själva VPN-krypteringen skyddar din trafik, men om någon skulle komma över inloggningen till ditt VPN-konto kan de missbruka din tjänst eller se din historik hos leverantören. Använd unika, starka lösenord och slå på tvåfaktorsautentisering (2FA) för ditt VPN-konto om leverantören erbjuder det. Då blir det mycket svårare för obehöriga att kapa eller använda din VPN-tjänst.

- Kombinera med andra verktyg vid behov: För maximal anonymitet kan du överväga att kombinera VPN med Tor (t.ex. ansluta till VPN först, sedan använda Tor-browsern för dubbel skydd, eller använda VPN:s “Tor over VPN”-servrar om sådana finns). Notera att detta kan bli väldigt långsamt och är överkurs för de flesta – men för undersökande journalister eller aktivister i högriskmiljöer kan lager-på-lager försvar vara befogat. För vanlig svensk användning räcker dock VPN i sig långt, givet att man litar på sin VPN-leverantör.

- Var försiktig med offentliga Wi-Fi även med VPN: VPN skyddar datapaketen, men det skadar inte att ha grundläggande nätvett – klicka inte på okända uppmaningar och använd helst HTTPS-webbplatser även när du kör VPN (VPN krypterar allt, men extra kryptering från HTTPS ger end-to-end-skydd hela vägen till tjänsten). Och stäng av delning av filer/printrar på offentliga nät. En VPN är ett starkt skydd, men ett komplett säkerhetstänk inkluderar även antivirus, brandvägg och sunt förnuft.

Genom att följa dessa tips ser du till att din VPN-anslutning inte bara är teoretiskt säker, utan även praktiskt skyddad i alla lägen du använder den.

Avancerade tekniker och optimeringar för erfarna användare

För de som är tekniskt bevandrade och vill finslipa ytterligare, finns ett antal avancerade inställningar och metoder som kan höja säkerheten eller prestandan på marginalen:

- Portval och protokollinställningar: Vissa VPN-klienter låter dig välja specifika portar för protokollen. Till exempel kan OpenVPN konfigureras att köra över TCP port 443 för att efterlikna vanlig HTTPS-trafik – detta är användbart om du försöker gömma VPN-trafik hos en arbetsgivare eller komma förbi en landsomfattande brandvägg. Nackdelen är att TCP kan vara långsammare än UDP, men säkerheten påverkas inte och chansen att blockeras minskar. Du kan även byta mellan UDP och TCP på OpenVPN beroende på om du prioriterar hastighet (UDP) eller tillförlitlighet (TCP). I mer avancerade OpenVPN-konfigar kan du specificera krypteringssvit (t.ex. välja ChaCha20-poly1305 istället för AES-GCM om du har en svag CPU utan AES-NI – vissa leverantörer gör detta automatiskt på mobil). Anpassning av MTU (Max Transmission Unit) kan avhjälpa problem med fragmentering på vissa nätverk – de flesta klienter justerar dock MTU automatiskt via MSS clamping.

- Egen VPN-server (self-hosted VPN): En del avancerade användare överväger att köra sin egen VPN-server, t.ex. på en VPS i molnet eller hemma på en Raspberry Pi, med programvara som OpenVPN eller WireGuard. Fördelen är full kontroll över data och konfiguration – du slipper lita på en extern leverantör för att inte logga din trafik. Dock bör man tänka på att en egen VPN-server inte ger samma anonymitet – all din trafik kommer ut från en känd server (t.ex. en molnleverantör eller din hem-IP), vilket är mer spårbart till dig själv. En kommersiell VPN låter din trafik blandas med tusentals andras, vilket ger ett anonymitetslager. Säkerhetsmässigt kan en välskött egen VPN vara mycket pålitlig (du eliminerar risken för att en VPN-tjänst i sig loggar eller läcker), men kräver att du underhåller den. Det innebär att hålla serverns OS och VPN-programvara uppdaterad, hantera nycklar säkert och kanske sätta upp extra skydd som fail2ban för att hindra intrångsförsök. Om du har kunskapen är det absolut ett alternativ – särskilt för att säkra din egen fjärranslutning till hemnätverket. Men för integritetsändamål (dölja spår online) är en betrodd nollloggar-VPN oftast mer anonym i praktiken. Undvik åtminstone “gratis-VPN” som alternativ – de är ofta osäkra eller säljer dina data, vilket är betydligt värre än att köra eget.

- Förstärkt klient-säkerhet: Om du använder OpenVPN manuellt via konfigfiler, kan du lägga till direktiv som

tls-cipherochtls-min-versionför att tvinga t.ex. TLS 1.3 och enbart starka ciphers, samtreneg-sec 0om du vill undvika renegotiation (kan vara attackvektor i vissa scenarier). Du kan också använda en lokal brandvägg för att skapa din egen kill switch om klienten inte har en – t.ex. på Linux mediptables/nftableseller Windows brandvägg för att enbart tillåta utgående trafik via VPN-adaptern. Mullvads app gör detta åt dig genom att integrera med systemets brandväggs-API , men det går att replikera manuellt. Verktyget “VPNkillswitch” eller skript finns för detta ändamål. - Separat VPN-router eller virtualiserad VPN: En annan avancerad metod är att köra VPN på en dedikerad router eller i en virtuell maskin. En VPN-router (antingen en konsumentrouter med VPN-klientstöd eller en mini-dator med t.ex. pfSense/OPNsense) kan skydda hela nätverket och även IoT-prylar. Du kan t.o.m. köra flera VPN-tunnlar parallellt i olika segment av ditt nätverk (för att exempelvis låta en del av trafiken gå genom Sverige och en annan genom USA samtidigt). Virtualisering: en del väljer att köra en VPN i en virtuell maskin för att isolera den från värdsystemet – t.ex. ha all känslig surf i en VM som är VPN-ansluten, medan värden går direkt. Detta är ett niche-upplägg men kan öka isoleringen vid t.ex. torrentrisker eller om man inte litar helt på VPN-leverantörens klientprogram (då kan man köra en open-source klient i en VM).

- Kontrollera din VPN-trafik: Avancerade användare kan använda paketinspektionsverktyg som Wireshark för att se att trafiken verkligen är krypterad och går till rätt destination (VPN-serverns IP). Allt som lämnar ditt nätverkskort bör vara krypterade tunnlade paket, inget i klartext. Du kan också verifiera krypteringsstyrkan genom att kontrollera VPN-loggarna – de brukar ange vilken cipher och nyckellängd som används för datakanalen (t.ex. AES-256-GCM, ChaCha20, etc). Om något ser fel ut (t.ex. en oväntat svag cipher), kan du manuellt justera inställningar eller kontakta leverantören.

- Håll dig underrättad om nya sårbarheter: Slutligen, följ nyheter kring VPN-säkerhet om du är väldigt investerad. Ibland upptäcks sårbarheter i VPN-protokoll eller klienter (t.ex. i specifika router-firmware eller i hur en viss leverantör hanterar servrar). Genom att vara informerad kan du agera snabbt – uppdatera klienten, byta protokoll, eller temporärt avstå viss funktion. Prenumerera gärna på din leverantörs nyhetsbrev eller säkerhetsblogg om det finns.

Att gå ner på den här detaljnivån är oftast överkurs för gemene man. Men för power-users kan dessa justeringar ge ett extra lager trygghet och effektivitet. Kom ihåg bara att den största säkerhetsvinsten kommer från grundläggande val (en pålitlig tjänst, stark kryptering) – finslipning ger mer marginalnytta. Som alltid är balans mellan säkerhet och bekvämlighet något man själv får avgöra var man landar. Med rätt VPN-inställningar på plats kan du i alla fall känna dig trygg i att din internettrafik är robust skyddad mot nyfikna blickar, vare sig du sitter i Stockholm eller på ett Wi-Fi i andra sidan av världen.

Vanliga frågor om VPN-säkerhet och krypteringsprotokoll (FAQ)

WireGuard och OpenVPN anses vara de säkraste protokollen just nu. WireGuard har fördelen av modern, snabb kryptografi (ChaCha20, Poly1305) och en liten kodbas, vilket minskar sårbarheter. OpenVPN är välbeprövat och flexibelt, särskilt i censurerade miljöer. Båda stöds av seriösa VPN-leverantörer och ger stark säkerhet.

Delvis. Starkare kryptering kräver mer processorkraft, vilket kan påverka hastigheten, särskilt på äldre eller mobila enheter. Men moderna protokoll som WireGuard och Lightway använder effektiva algoritmer (som ChaCha20) som ger både säkerhet och hög hastighet, så du behöver inte kompromissa.

IKEv2/IPSec är mycket stabilt för mobilanvändning tack vare stöd för MOBIKE (automatisk återanslutning vid nätverksbyten). WireGuard fungerar dock lika bra, ofta snabbare, och hanterar växling mellan Wi-Fi och mobildata smidigt. Välj det som din VPN-app rekommenderar, ofta WireGuard.

OpenVPN över TCP port 443 är svår att blockera eftersom trafiken ser ut som vanlig HTTPS. Vissa VPN-tjänster erbjuder även “Stealth VPN” eller “obfuscated” lägen som maskerar OpenVPN-trafiken ännu bättre. Det gör OpenVPN till det mest tillförlitliga alternativet i länder som Kina, Iran och Ryssland.

AES-256 (Advanced Encryption Standard med 256-bitars nyckel) är en industristandard för symmetrisk kryptering. Det används av militären, banker och VPN-tjänster, och anses vara extremt säkert. De flesta seriösa VPN-tjänster använder AES-256-GCM som standard för datatrafik.

WireGuard i sig behöver veta vilken IP du har för att kunna skicka data till dig. Seriösa VPN-tjänster som NordVPN (via NordLynx) eller Mullvad har löst detta genom att använda tekniker som dubbel-NAT eller tidsbegränsad IP-lagring. Det gör att du fortfarande får hög anonymitet.

Ja, många VPN-appar låter dig välja protokoll i inställningarna. Du kan till exempel byta från WireGuard till OpenVPN om du upplever blockeringar eller till IKEv2 för stabilare mobiluppkoppling. Vissa protokoll fungerar bättre i olika nätverkssituationer.

UDP: Snabbare, används för streaming och spel. Mindre felkontroll.

TCP: Stabilare, används för att kringgå brandväggar (t.ex. port 443). Långsammare, men mer tillförlitligt.

Din VPN-app låter dig ofta välja mellan dem beroende på dina behov.

Ja! En kill switch skyddar dig om VPN-anslutningen skulle falla bort. Utan den kan din riktiga IP-adress eller trafik läcka ut till internet. De flesta bra VPN-appar har en inbyggd kill switch – se till att den är aktiverad.

Du kan testa:

DNS-läckor: Besök dnsleaktest.com

IP-läckor: Besök ipleak.net

WebRTC-läckor: Besök browserleaks.com

Om du ser din riktiga IP eller ISP – då är något fel i konfigurationen.

Lär dig mer om VPN med våra djupgående artiklar:

- Vad är VPN och hur använder du det?

- Vad är en VPN? Lär dig allt du behöver veta

- Typer av VPN – En guide till olika VPN-typer

- Hur väljer du rätt VPN? – En komplett guide för 2026

- Vad kostar VPN? En komplett guide till priser och abonnemang

- Förstå VPN-säkerhet och krypteringsprotokoll: Vad svenska användare behöver veta

- Vad är AES 256-bit kryptering?

- Vad är en kill switch?

- Vad är en VPN No Log-policy?

- VPN-prestanda och hastighet

- Är VPN lagligt?

- Varför använda VPN?

- För- och nackdelarna med VPN

- Kan man få en gratis VPN av hög kvalitet?